vpn:代理相关术语

站内链接:

CN2

CN2是中国电信推出的”下一代承载网”, 可以绕过多个节点, 直接与国内电信网进行连接通信, 从而降低正常流量在代理

中的延时, 特别是美国线路. 当然, 如果是香港, 新加坡线路则没有这个必要.

分类: 双向 CN2(来回都是走CN2线路), 单向CN2(回程采用普通电信网络).

BBR

新的TCP 拥塞控制策略, 对流量进行控制, 减少拥堵.

原始的 TCP流量传输, 已经无法适应, 如果将 TCP 流量比喻成公路上的汽车流量, TCP传输隧道就是流量,

那么, 原始的TCP 流量传输中, 一条十字公路, 没有红绿灯, 各自左右拥挤前进. BBR 和锐速等TCP 流量控制技术, 就是红绿灯和交警.

vps and vhost and ecs

概念

- 独立服务器: 一个机房中的物理服务器实体, 性能高,价格高,可用性低(容错)

- VPS: irtual Private Server 虚拟专用服务器,将一个独立服务器通过虚拟化技术虚拟成多个VPS.性能低,价格低,可用性低

- ECS: Elastic Compute Service,计算,网络,存储的组合,通过多个cpu/内存/硬盘组成的计算池和网络的组合.性能低,价格适中,高可用性

- Vhost: Virtual hosts,在独立服务器,VPS,ESC上进行虚拟化,一般是安装CPanel,Plesk等来搭建; 性能低,价格低,使用方便

发展史

独立物理服务器

- 优点: 高性能,稳定,高成本

- 限制:一般物理服务器的使用率非常低,CPU一般在20%之下,由此产生了虚拟化技术

虚拟化技术(VPS)

- 优点: 在一套操作系统技术上,虚拟出多套独立运行的操作系统,从用户角度看,有多台服务器运行,实际运行在同一台物理服务器上

- 限制: 需要独立的安装系统,配置环境,无法快速的架设网站,虚拟主机技术产生

Vhost

- 优点: 在一套配置好的系统上(PHP+MYSQL+Apache),所有用户公用一套环境.

- 限制: 自由度不高,限制多,无法保证服务器的稳定, 云技术产生

云服务

- 优点: 将一大堆的服务器,网络,存储资源集合成大集群,当需要使用时,从主体主分配指定的资源,用完之后释放.

- 备注: 这里的云服务并非拿VPS来冒充的哦

对比

- 价格: 独立服务器 > 云服务 > VPS > 虚拟主机

- 用户维护成本: 独立服务器 > 云服务 > VPS > 虚拟主机

- 用户技术要求: 独立服务器 > 云服务 > VPS > 虚拟主机

- 自由度: 独立服务器 > 云服务 ~= VPS > 虚拟主机

- 供应商技术要求: 云服务 > VPS > 独立服务器 > 虚拟主机

- 性能: 独立服务器 > VPS ~= 云服务 > 虚拟主机

vpn and shadowsocks

difinition

VPN——专用网络,加密通信,一般用于企业级(PPTP,L2TP,anyconnect),控制整个PC,所有流量经过VPN,IP更换为VPN中的IP信息

Socks5 全局——系统代理服务器,所有的http/socks数据都经过代理转发出去,IP会被转换.

PAC模式——在连接网络时读取PAC中的规则,从而确定是否需要代理, 本身不能做任何翻墙的操作, 仅仅是为了科学上网

purpose

Shadowsocks的目的是为了穿透, 即增加阻断者的封杀成本, 混淆隐秘性, 实际上在安全性方面, 不是最主要的目的.

VPN则是企业或者大型组织为了安全而提出, 但是在防干扰, 防阻断上面没有天然的优势以及成本, VPN就是第一时间被阻断的.

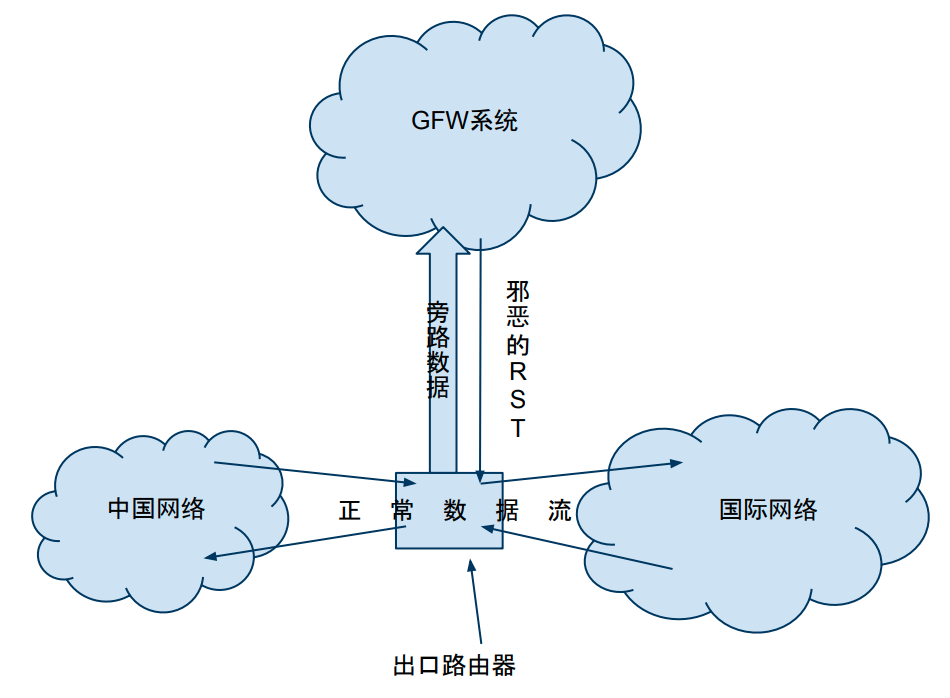

GFW

流量过滤

将中国网络当成一个单一的网络, 国际网络当成一个外部网络, 则三者的关系如图:

整体结果使用上述流程, gfw在发展过程中也分各个阶段:

- 旧时代: 对于未加密流量, 对于任何 DNS 解析请求, HTTP流量, 直接使用 DNS 劫持, HTTP 劫持即可解决

- 新时代: 使用协商机制对真正访问的网站流量进行最新的检查机制, 具体见下面的特征检查, 流量分析, 路由劫持等.

特征监测

GFW 会持续的关注所有通往国际的流量, 特别是加密流量, 一旦检测到某一些,某一类流量特殊,

则会提取这些流量的目标服务器, 进行下一步的校验工作.

对于特定的加密协商流量, 例如 OPENVPN, SSH, 在一开始为明文的时候进行检测并重置非法连接,

当然, shadowsocks则在普通的socks代理之上建立自定义的加密系统, 难以识别.

对于大流量, 多连接的服务器(提供翻墙服务), 首先通过算法过滤(流量分析), 最后通过人工方式进行定点排查.

数据清洗

利用防火墙本身的IDC, 流量清洗, 流量识别等等一系列的流量探测机制, 对异常流量加入特征库并进一步跟踪.

对一些非法IP, 在route层级进行路由劫持, 将请求重定向到内网指定IP中, 实现流量阻断.

机房白名单

如果实现, 那就有点.